Como configurar VLans em dispositivos Cisco

Estou configurando a rede em um prédio onde funcionará alguns departamentos da Alura: Financeiro e Vendas.

Poderíamos colocar os dois departamentos na mesma rede, porém com isso teríamos alguns problemas:

Como todos os computadores estariam se comunicando pela mesma via, ao mesmo tempo, a rede poderia ficar mais lenta;

Um computador conseguiria "ver" o outro. Isso poderia fazer com que um usuário malicioso direcionasse algum tipo de ataque;

Caso ocorresse algum tipo de problema em alguma parte da rede, ambos departamentos seriam afetados.

Então temos que configurar duas redes diferentes, cada uma relacionada a um departamento.

Em uma primeira abordagem, podemos configurar essas redes fisicamente separadas. Isto é, com um switch para cada departamento, assim como uma interface no roteador. Porém o custo disso seria mais elevado, já que precisaríamos de mais switches e de um roteador com mais portas.

Outra maneira seria separar logicamente o switch e o roteador, pois dessa forma, além de separarmos a rede entre os departamentos, estamos economizando também. Esse tipo de configuração é conhecida como VLan.

Entendendo as VLans

As VLans, nada mais são do que redes locais (Lan) virtuais. Ou seja, são redes lógicas configuradas em um mesmo ativo de rede (roteadores e switches, por exemplo). Com ela é possível dividir nossa rede em quantas partes precisarmos para o projeto.

Além da divisão e economia da rede, temos as seguintes vantagens ao implantar esse tipo de rede:

Mais desempenho, já que o domínio de broadcast fica dividido entre as redes;

Mais segurança, apenas os computadores pertencentes a VLan podem "ver" um ao outro;

Conseguimos isolar melhor os problemas, como as redes estão separadas, o problema de uma não afeta a outra.

Bacana, agora que sabemos o que é uma VLan e como ela pode nos ajudar, como podemos implementá-la na nossa rede?

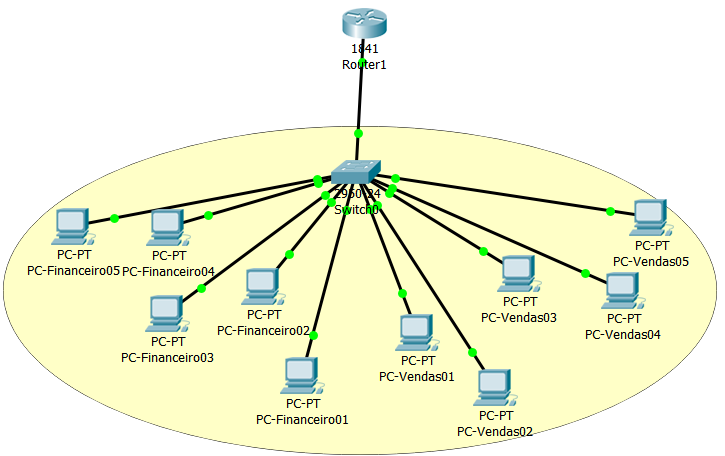

Para isso vamos dar uma olhada na nossa rede e ver como ela está distribuída:

Como vimos, nossa rede tem dez máquinas, cinco do departamento Financeiro e cinco de Vendas. Temos também um switch que concentra nossa rede em um único ponto, seguido de um roteador.

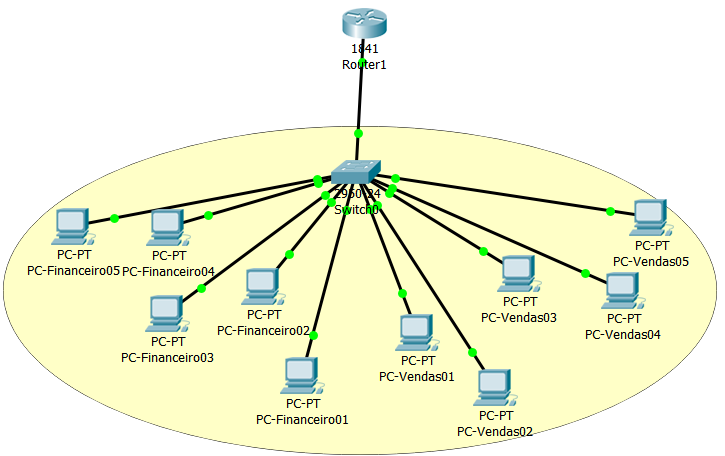

Nós podiamos dividir a rede para que cada departamento faça parte de uma VLan diferente:

Tanto o nosso switch quanto o nosso roteador são da marca Cisco, em outras palavras, veremos como configurar VLans em dispositivos Cisco. Mas por onde vamos começar?

Configurando o switch

Bem, como é nosso switch que ligará as máquinas, começaremos por ele.

Esse nosso switch tem 24 portas e precisamos decidir a qual rede elas vão pertencer. Como são dez máquinas, podemos usar as cinco primeiras portas para uma rede e as cinco seguinte para outra. Deixando as outras livres no caso do números de computadores aumentar.

Obs: Uma boa prática é usar a última porta do switch para se conectar ao roteador, e deixar uma margem entre uma porta e outra para o caso da rede crescer. Por exemplo, deixar das portas 1 à 10 para uma VLan e da 11 à 20 para outra.

Também temos que conectar o switch ao roteador. Podemos usar uma das portas que sobraram, a onze, por exemplo.

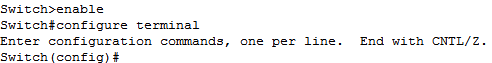

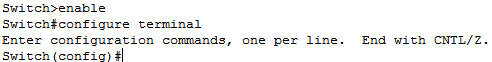

O primeiro passo para configurar o switch é acessar o modo de usuário privilegiado. Para isso temos que digitar, no terminal, o comando: enable.

Viram que o símbolo > mudou para #? Isso indica que estamos como usuário privilegiado.

Precisamos falar agora que ele será configurado (configure) via terminal (terminal). Portanto:

# configure terminal

Notaram que antes da hashtag apareceu escrito (config)? Os switches e roteadores Cisco nos mostram em que modo estão. Neste caso no modo de configuração.

Agora podemos configurar nossas VLans, mas como identificá-las?

Para isto, cada VLan deve possuir um número de identificação única. Esse número pode estar entre 2 à 1005. Já que nossos dois setores estão no térreo, vamos deixar os ids das VLans terminados em 0, assim saberemos o andar que elas estão. Assim nossa primeira VLan será 1, seguido do 0, ficando 10.

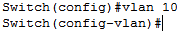

Vamos dizer ao switch que queremos criar uma vlan que tem o id igual a 10:

(config) # vlan 10.

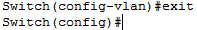

Perceba que ao criar a VLan 10, o modo do switch mudou para o config-vlan. Ou seja, toda a configuração que fizermos servirá apenas para essa VLan. Sendo assim, para criarmos a outra VLan, precisamos sair do modo de configuração dessa que criamos. Para isso basta digitar: exit e já saímos desse modo.

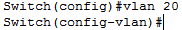

Assim podemos criar nossa outra VLan. O comando é similar, basta substituir o número de identificação:

(config) # vlan 20.

Maravilha! Criamos nossas duas VLans! Mas como podemos ter certeza que elas foram mesmo criadas?

Podemos ver suas configurações com o comando show vlan no modo de usuário privilegiado. Para isso ou digitamos exit até voltarmos a esse ponto, ou então, utilizamos o atalho Ctrl+C, que retorna automaticamente a esse modo.

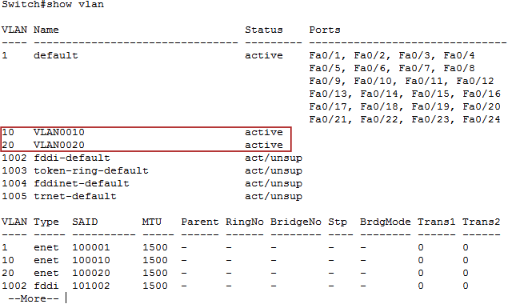

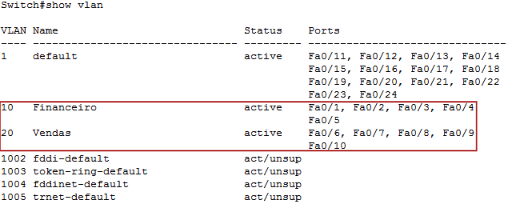

Feito isso, conseguimos listar nossas VLans:

# show vlan

Viram? Nossas VLans foram criadas com os ids que informamos, mas que nomes são esses que foram atribuídos as VLans?

Quando não informamos nenhum nome para as VLans, esses são atribuídos de maneira automática pelo sistema, neste o sistema nomeou VLAN seguido do id da mesma.

Mas esses nomes não possuem nenhum significado para nós, ou seja, seria mais intuitivo se fossem nomeados de acordo com o departamento, como Financeiro ou Vendas... Como podemos alterá-los?

Alterando o nome das VLans

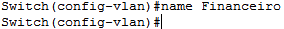

Para alterar os nomes das VLans, temos que ir até seu modo de configuração. Como estamos no modo de usuário privilegiado, temos que digitar: # configure terminal. Em seguida, digitamos a VLan que queremos configurar, no caso vlan 10:

(config) # vlan 10

Neste modo, falamos que esta VLan terá o nome (name), neste caso, Financeiro:

Switch(config-vlan)#name Financeiro

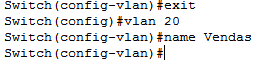

Para renomear a outra VLan, podemos fazer da mesma forma como fizemos anteriormente, a diferença é que entraremos no modo de configuração da vlan de id 20:

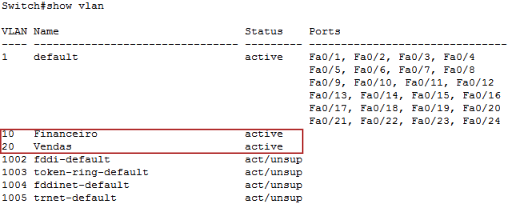

Vamos listar as VLans novamente e ver se a alteração funcionou:

Nossas VLans já estão criadas e com um nome que nos mostra o lugar a que elas pertencem.

Mas e essas outras VLans que estão aparecendo, para que são?

Essas são outras VLans padrões usadas pelos roteadores e switches Cisco, sendo a VLan 1 a padrão. Como podemos ver, todas as portas do switch pertencem a ela.

Mas para nossa configuração funcionar, as porta precisam estar pertencendo as nossas VLans, logo precisamos atribuir algumas dessas portas a nossa VLan… Como vamos fazer isso?

Atribuindo as VLans às portas do switch

Para isso, no modo de configuração, temos que acessar a porta que queremos configurar. Ou seja, vamos ter que acessar a interface de rede e atribuir uma VLan a mesma.

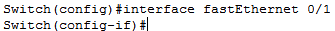

Como queremos acessar uma interface do switch, digitamos interface seguido do seu tipo (Ethernet, Fast Ethernet), no nosso caso é uma fastEthernet e a porta que queremos acessar, 0/1.

Precisamos falar que essa porta está conectada a um computador. Isto é, que essa porta do switch (switchport) ficará no modo (mode) de acesso (access) a um dispositivo final (computador, notebook, servidor...).

(config-if) # switchport mode access

E também que essa porta (switchport) estará acessando a VLan 10

Com isso a porta 1 já está acessando a VLan 10, podemos configurar as outras da mesma maneira. Mas você pode se perguntar:

"Temos que configurar porta por porta?"

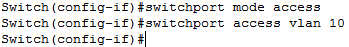

Além do modo manual, conseguimos informar para o switch uma variação. Ou seja, um range de portas que terão a mesma configuração.

Basta dizer que as interfaces dentro da variação (range), do tipo fastEthernet de 0/2 até (-) a porta fastEthernet 0/5:

(config) # interface range fastEthernet 0/2 - fastEthernet 0/5

Agora informamos que essas portas estão conectadas a um dispositivo final e que acessarão a VLan 10:

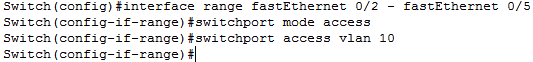

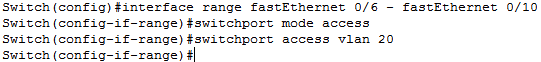

Temos que fazer o mesmo com as portas que pertencerão a outra VLan:

Atribuímos nossas portas as suas respectivas VLans. Podemos conferir usando aquele comando já conhecido: # show vlan

A configuração do switch foi finalizada. Agora precisamos configurar o roteador para permitir a comunicação da nossa rede.

Configurando o Roteador

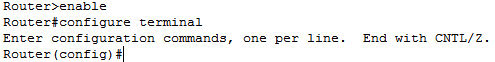

Assim como no switch, temos que acessar o modo de usuário privilegiado (enable), para começar nossa configuração. Em seguida digitamos configure terminal para dizer que ele será configurado:

Os roteadores Cisco vem com suas portas desabilitadas. Ou seja, para utilizá-las precisamos antes habilitá-las. Para isso, temos que acessar essa porta. Podemos fazer isso da mesma maneira que acessamos a porta do switch.

Dizendo que desejamos acessar a interface do tipo fastEthernet, cada roteador tem uma forma de nomear suas porta, no nosso caso essa porta é a 0/0, mas poderia ser outro valor, como 2/1, por exemplo.

(config) # interface fastEthernet 0/0

Já que queremos ligar essa interface, temos que falar para ela não (no) ficar desligada (shutdown). Com isso nossa porta já está habilitada.

(config-if) # no shutdown

Para que exista a comunicação entre os computadores da nossa rede, precisamos informar um endereço IP. Um para cada rede.

"Mas o switch só se conecta a uma porta no roteador, como vamos configurar dois endereços diferentes em um mesmo lugar?"

Dividindo a interface do roteador

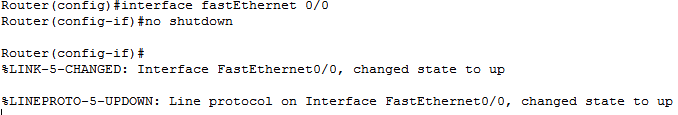

Da mesma forma que conseguimos dividir o switch, conseguimos dividir a interface do roteador em partes menores, criando subinterfaces que responderão a redes distintas.

Para acessar essa subinterface, temos que informar a interface que queremos acessar: (config) # interface fastEthernet 0/0. E, para informar a subinterface, digitamos . (ponto) e o seu número, 10 por exemplo.

(config) # interface fastEthernet 0/0.10

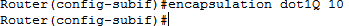

Precisamos informar que a subinterface (0/0.10, neste caso) está associada a uma VLan. Logo, precisamos dizer que ela está encapsulada (encapsulation) em uma VLan (dot1Q) seguido do id da VLan.

(config-subif) # encapsulation dot1Q 10

O próximo passo é informar o endereço IP dessa subinterface. Podemos informar qualquer endereço IP privado, no nosso caso, vamos utilizar 192.168.0.0/24 para uma rede e 192.168.1.0/24 para outra.

Como o que queremos informar é um endereço IP basta digitarmos ip address seguido do número e da máscara:

(config-subif) # ip address 192.168.0.1 255.255.255.0

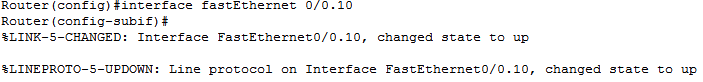

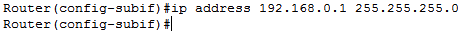

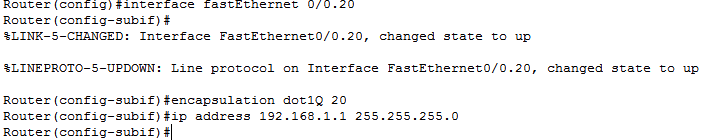

Vamos fazer o mesmo para a outra subinterface. Vamos acessá-la: (config) # interface fastEthernet 0/0.20

Dizer que ela está associada a VLan 20: (config-subif) # encapsulation dot1Q 10

E terá como endereço IP: (config-subif) # ip address 192.168.1.1 255.255.255.0:

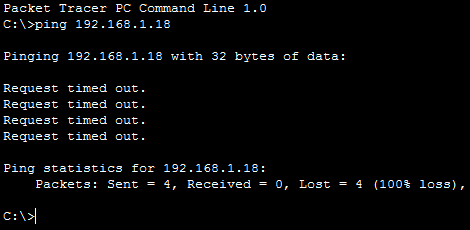

Endereços atribuídos. Como podemos ver se nossa configuração está funcionando? Testando! Vamos abrir o terminal em um computador de um setor e tentar pingar a máquina de um outro setor:

Hum… por quê não funcionou?

Lembra do nosso switch? Nós atribuímos a cada porta uma rede distinta, certo? Logo as interfaces só se comunicam com a rede da qual fazem parte. Ou seja, a porta que conecta o switch ao roteador precisa transmitir os dados das duas VLans para ocorrer a comunicação. Como podemos fazer isso?

Configurando uma porta trunk no switch

Uma interface que transmite os dados de todas as VLans é chamada de trunk. Para conseguirmos configurá-la temos que acessar o modo de configuração do switch.

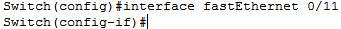

Precisamos acessar a interface que conecta ao roteador. No nosso caso essa é a interface 0/11

(config) # interface fastEthernet 0/11

Agora vamos falar que essa porta do switch (switchport) não está no modo (mode) de conexão a um dispositivo final, e sim em um modo em que junta todas as VLans (trunk).

(config-if) # switchport mode trunk

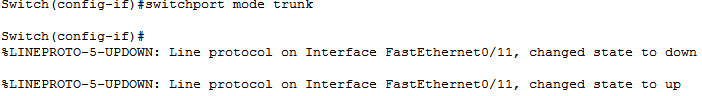

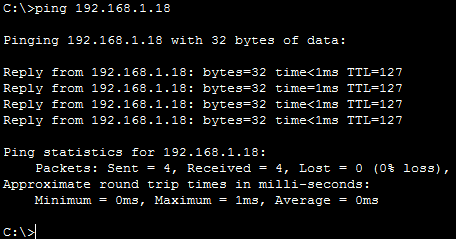

Vamos testar novamente e ver se nossas duas máquinas conseguem conversar entre si:

Sucesso! Agora temos duas redes separadas logicamente que conseguem se comunicar.

Para saber mais

Veja que neste caso foi interessante juntar todas as VLans na porta trunk, porém existem casos em que nós precisamos isolar essas VLans escolhendo quais passarão pela porta trunk. Apesar de esse não ser a proposta desse post, você pode conferir aqui essa configuração..

Conclusão

Vimos nesse post o problema que tínhamos ao conectar duas redes distintas e como as VLans seriam uma solução. Vimos como configurá-las nos switches e nos roteadores fazendo existir comunicação entre elas.

Gostou de redes? Essa é só uma pequena parte de muitas outras. Aqui na Alura temos uma formação em redes de computadores onde você aprenderá sobre VLans, protocolos, como configurar listas de acesso, segurança e muito mais!